Malware VPNFilter Serang Ratusan Ribu Perangkat Router

Ancaman baru di dunia internet kini berlaku untuk perangkat router, ketika malware baru yang disebut VPNFilter telah menginfeksi lebih dari 500.000 router baik di rumah dan kantor kecil di seluruh dunia. Malware ini dapat digunakan untuk mengumpulkan komunikasi, meluncurkan serangan terhadap orang lain, dan secara permanen bisa menghancurkan perangkat dengan satu perintah. Hal tersebut diungkap oleh peneliti Cisco beberapa hari yang lalu.

Dan para peneliti keamanan ini menduga bahwa orang-orang yang berada dibalik serangan tersebut bekerja untuk negara maju. Mereka menjulukinya sebagai VPNFilter, malware modular dengan kerja multi-tahap. Malware ini bisa bekerja pada router kelas konsumen yang dibuat oleh Linksys, MikroTik, Netgear, TP-Link, dan pada perangkat penyimpanan yang terhubung ke jaringan dari QNAP.

Baca juga : Demi Keamanan, IBM Larang Karyawan Bawa Removable Storage Devices

Table of Contents

Inilah Yang Kami ketahui Tentang Malware VPNFilter

Infeksi ini setidaknya telah melibatkan hingga lebih dari 54 negara, dan berlaku sejak tahun 2016, kemudian serangan itu secara drastis meningkat selama tiga minggu terakhir, termasuk dua serangan besar pada perangkat yang berlokasi di Ukraina. Lonjakan ini benar-benar riskan, apalagi ia memiliki kemampuan yang sangat canggih sehingga mendorong Cisco untuk merilis laporan hari Rabu kemarin sebelum penelitian selesai.

Sniffer yang disertakan dengan VPNFilter mengumpulkan kredensial masuk dan kemungkinan kontrol pengawasan dan lalu lintas akuisisi data. Malware ini juga memungkinkan penyerang untuk mengaburkan diri mereka dengan menggunakan perangkat sebagai titik untuk menghubungkan ke target akhir. Para peneliti juga mengatakan mereka menemukan bukti bahwa setidaknya beberapa malware termasuk perintah yang bisa secara permanen menonaktifkan perangkat, kemampuan yang akan memungkinkan penyerang untuk menonaktifkan akses Internet bagi ratusan ribu orang di seluruh dunia, meskipun tergantung pada tujuan tertentu.

Laporan Cisco datang setelah Departemen Keamanan Dalam Negeri AS, FBI, dan National Cyber Security Center Inggris bersama-sama memperingatkan bahwa peretas yang bekerja atas nama pemerintah yang diduga Rusia mengkompromikan sejumlah besar router, switch, dan perangkat jaringan lain milik pemerintah, bisnis, dan penyedia infrastruktur penting. Laporan Cisco tidak secara eksplisit menyebutkan nama Rusia, tetapi ia mengatakan bahwa VPNFilter berisi fungsi rusak yang melibatkan enkripsi cipher RC4 yang identik dengan temuan dalam malware yang dikenal sebagai BlackEnergy. BlackEnergy sendiri telah digunakan dalam berbagai serangan yang terkait dengan pemerintah Rusia, termasuk satu pada bulan Desember 2016 yang menyebabkan pemadaman listrik di Ukraina.

BlackEnergy, bagaimanapun, diyakini telah dialihkan oleh kelompok-kelompok penyerang lainnya, sehingga dengan sendirinya, kode tumpang tindih tidak membuktikan bahwa VPNFilter dikembangkan oleh pemerintah Rusia. Laporan hari Rabu tidak memberikan pengaitan lebih lanjut kepada penyerang selain mengatakan bahwa mereka menggunakan alamat IP 46.151.209.33 dan domain untuk mengetahui [.] Com dan api.ipify [.] Org.

Jadi, Cara kerja malware ini?

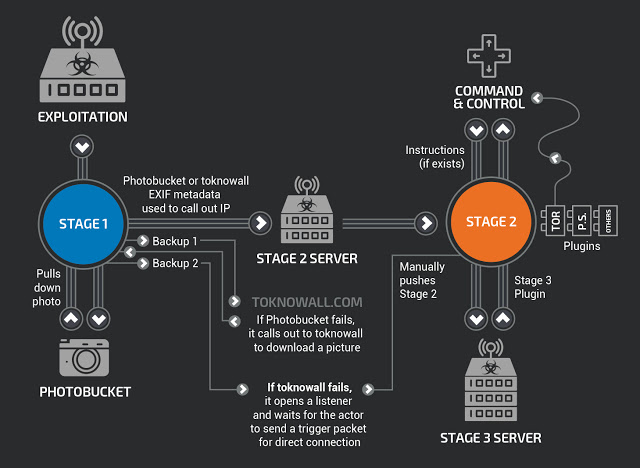

Ada tiga tahapan yang berlaku mengenai cara kerja VPNFilter, yakni tahap pertama ia akan menginfeksi perangkat yang menjalankan firmware berbasis Busybox dan Linux dan dikompilasi dengan beberapa arsitektur CPU. Tujuan utamanya adalah menemukan server yang dikendalikan penyerang di Internet untuk menerima tahap kedua yang lebih lengkap. Tahap 1 menempatkan server dengan mengunduh gambar dari Photobucket.com dan mengekstraksi alamat IP dari enam nilai integer yang digunakan sebagai garis lintang dan bujur GPS yang disimpan di bidang EXIF. Jika unduhan Photobucket gagal, tahap 1 akan mencoba mengunduh kembali gambar dari toknowall [.] Com.

Jika itu masih gagal, tahap 1 akan membuka ” listener” yang menunggu paket pemicu spesifik dari penyerang. Listener memeriksa IP publiknya dari api.ipify [.] Org dan menyimpannya untuk digunakan nanti. Ini adalah tahap yang bisa bertahan bahkan setelah perangkat yang terinfeksi direset.

Peneliti Cisco kemudian menggambarkan tahap 2 sebagai “workhorse intelligence-collection platform “ atau lebih tepatnya platform pengumpulan intelijen hardware yang melakukan pengumpulan file, eksekusi perintah, eksfiltrasi data, dan manajemen perangkat. Beberapa versi dari stage 2 juga memiliki kemampuan self-destruct yang bekerja dan bisa menimpa bagian kritis dari firmware perangkat sehingga bisa membuat perangkat tidak dapat digunakan. Peneliti Cisco percaya bahwa, bahkan tanpa perintah kill built-in, para penyerang ini sudah bisa menggunakan 2 tahap untuk menghancurkan perangkat secara manual. Dan tahap 3 berisi setidaknya dua modul plugin, namun peneliti keamanan masih belum mengetahui secara pasti.

Perangkat Apa saja yang rentang Terhadap Malware ini?

Laporan hari Rabu kemarin benar-benar menargetkan semua orang, karena router dan perangkat NAS biasanya tidak menerima perlindungan antivirus atau firewall dan hanya terhubung langsung ke Internet. Meskipun para peneliti masih tidak tahu persis bagaimana perangkat tersebut terinfeksi, hampir semua dari mereka yang ditargetkan telah mengetahui eksploitasi publik atau kredensial default yang membuat kompromi menjadi lugas. Penyedia antivirus Symantec mengeluarkan penasehatnya sendiri hari Rabu yang mengidentifikasi beberapa perangkat yang ditargetkan, yakni :

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik RouterOS untuk Router Cloud Core: Versi 1016, 1036, dan 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Perangkat QNAP NAS lainnya menjalankan perangkat lunak QTS

- TP-Link R600VPN

Jadi, langkah apa yang ideal untuk mengatasi hal tersebut

Cisco dan Symantec menyarankan pengguna dari salah satu dari perangkat ini untuk melakukan pengaturan ulang pabrik, sebuah proses yang biasanya melibatkan menekan tombol di belakang selama lima hingga 10 detik. Sayangnya, pengaturan ulang ini menghapus semua pengaturan konfigurasi yang tersimpan dalam perangkat, sehingga pengguna harus masuk kembali mengatur sejumlah pengaturan setelah perangkat kembali hidup. Namun paling tidak, langkah ideal adalah me-reboot perangkat mereka. Itu akan menghentikan tahap 2 dan 3 dari berjalan, setidaknya sampai tahap 1 berhasil menginstal ulang mereka.

Pengguna juga harus mengubah semua kata sandi standar dan pastikan perangkat mereka menjalankan firmware terbaru, dan, bilamana memungkinkan, nonaktifkan administrasi jarak jauh. (Para pejabat Netgear dalam beberapa jam terakhir mulai memberi saran kepada pengguna yang memiliki model “beberapa” router untuk mematikan manajemen jarak jauh. Sedangkan para pejabat TP-Link masih menyelidiki temuan Cisco.

Namun, tidak ada cara mudah untuk menentukan apakah sebuah router telah terinfeksi atau tidak. Selain itu, masih belum jelas juga apakah menjalankan firmware terbaru atau mengubah kata sandi default mencegah infeksi dalam semua kasus. Cisco dan Symantec mengatakan para penyerang mengeksploitasi kerentanan yang diketahui, tetapi mengingat kualitas umum firmware IoT, mungkin saja para penyerang juga mengeksploitasi kelemahan zeroday, yang menurut definisi pembuat perangkat belum diperbaiki.

Namun, ini adalah peringatan besar, khususnya pengguna yang memiliki perangkat yang tercantum untuk segera melakukan pengaturan ulang pabrik sesegera mungkin, atau minimal, mereka harus melakukan proses reboot. Hal tersebut diungkap secara tegas oleh Peneliti Cisco, yang mendesak untuk konsumen dan bisnis untuk melihat ancaman dari VPNFilter secara serius.

Baca Juga :

- Hati-hati Dengan Ransomware Thanatos, Malware Baru Yang Lebih “Keras“

- PUBG Ransomware, Malware Baru Yang Mengharuskan Korban Untuk bermain Game Ini

- Pilihan Wi-Fi Security Mana Yang Paling Aman Untuk Kita?

- Demi Keamanan, IBM Larang Karyawan Bawa Removable Storage Devices

VIDEO TERBARU MURDOCKCRUZ :